Dasar Teori :

Wireshark merupakan software untuk melakukan analisa

lalu-lintas jaringan komputer, yang memiliki fungsi-fungsi yang amat berguna

bagi profesional jaringan, administrator jaringan, peneliti, hingga pengembang

piranti lunak jaringan. Wireshark dapat membaca data secara langsung dari

Ethernet, Token-Ring, FDDI, serial (PPP and SLIP), 802.11 wireless LAN , dan

koneksi ATM.

Tools

ini bisa menangkap paket-paket data/informasi yang berjalan dalam jaringan.

Semua jenis paket informasi dalam berbagai format protokol pun akan dengan

mudah ditangkap dan dianalisa. Karenanya tak jarang tool ini juga dapat dipakai

untuk sniffing (memperoleh informasi penting seperti password email atau

account lain) dengan menangkap paket-paket yang berjalan di dalam jaringan dan

menganalisanya. Namun tools ini hanya bisa bekerja didalam dalam jaringan

melalui LAN/Ethernet Card yang ada di PC Untuk struktur dari packet sniffer

terdiri dari 2 bagian yaitu packet analyzer pada layer application dan packet

capture pada layer operating system (kernel).

Struktur

dari wireshark graphical user interface adalah sebagai berikut : a. Command

menu b. Display filter specification : untuk memfilter packet data c. Listing

of captured packets : paket data yang tertangkap oleh wireshark d. Details of

selected packet header : data lengkap tentang header dari suatu packet e.

Packet contents : isi dari suatu packet data Gambar 3. Struktur Wireshark

Untuk

mengetahui jalur yang ditempuh untuk mencapai suatu node, traceroute

mengirimkan 3 buah paket probe tipe UDP dari port sumber berbeda, dengan TTL

bernilai 1. Saat paket tersebut mencapai router next-hop, TTL paket akan

dikurangi satu sehingga menjadi 0, dan router next-hop akan menolak paket UDP

tersebut sembari mengirimkan paket ICMP Time-to-Live Exceeded ke node asal

traceroute tersebut. Dengan cara ini, pengirim traceroute tahu alamat IP

pertama dari jalur yang ditempuh

Percobaan :

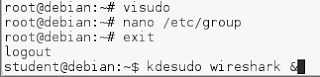

1. Masuk sebagai root

2. Ketik perintah visudo

3. Tambahkan student di User privilege

specification (samakan seperti root)

student ALL=(ALL:ALL) ALL

4. Buka file /etc/group

5. Tambahkan user student setelah

‘root:x:O:’

6. Sekarang kita sudah bisa melakukan

apa yang dilakukan super user dengan memasukkan password dari user kita

(student)

7. Install kdesudo (karena komputer yang

kami gunakan memiliki lingkungan KDE) jika belum ada. Buka wireshark dengan

kdesudo seperti di bawah ini.

8. Maka wireshark (aplikasi graphis yang

membutuhkan hak akses root) bisa berjalan tanpa mengganggu terminal. Tanpa

kdesudo ini jika kita menutup terminal maka secara otomatis wireshark juga

tertutup, tetapi tidak dengan menggunakan kdesudo.

Percobaan

menggunakan wireshark

1. Coba ping ke 10.252.108.8 untuk

mengetahui jalannya network pada IP tersebut

2. Kemudian filter dengan mengetikkan

ip.addr == 10.252.108.8 && icmp pada kotak filter

3. Pada wireshark dijelaskan 4 fitur

yaitu :

a. Frame

b. Ethernet II

c. Internet Protocol Version 4 (IPv4)

d. Internet Control Message Protocol

(ICMP)

4. Untuk melihat lebih detail, pilih

salah satu fitur tersebut. Kemudian akan muncul detailnya

5. Apabila kita memilih Frame akan

muncul seperti ini

-

Penjelasan

:

Frame Data Pada gambar diatas

merupaka ringkasan dari paket data. Untuk baris yang lainnya menunjukkan data

link layer, network layer, dan transport layer. Pada dasarnya paket data yang

telah di capture terbungkus didalam frame sepeti gambar diatas. Dan bytes-bytes

paket data di Wireshark diperlihatkan dalam bentuk hexadecimal. Pada lapisan frame

terdapat :

·

Arrival

time (waktu frame sampai kepada destination) yaitu Mar 2, 2016

08:38:45.140478000 SE Asia Standard Time

·

Frame

number (nomor frame pada proses enkapsulasi) yaitu 4794

·

Frame

length (besarnya header pada lapisan Network) yaitu 74 bytes (592 bits)

·

Protocol

in frame (protocol yang digunakan) yaitu eth:ethertype:ip:icmp:data

·

Coloring

Rule Name (protocol yang digunakan oleh browser) yaitu ICMP

·

Coloring

Rule String (port yang digunakan oleh browser) yaitu icmp || icmpv6

6.

Apabila

kita memilih Ethernet II akan muncul seperti ini

-

Penjelasan

:

Ethernet berada di level bawah yaitu

layer physical dan data link (model OSI) atau pada layer network interface

(model TCP/IP). Pada gambar diatas menunjukan alamat tujuan dan alamat asalnya

dalam bentuk mac address. Dari gambar diatas juga terlihat bahwa bytes header

14 bytes. Dengan destination address 00:50:56:b5:08:f1 dan source address 6c:71:d9:b1:a0:35

7.

Apabila

kita memilih Internet Protocol Version 4 (IPv4) akan muncul seperti ini

-

Penjelasan

:

Pada gambar diatas menunjukan alamat

tujuan dan alamat asal dalam bentuk IP. Dari gambar diatas juga terlihat bahwa panjang

header yaitu 20 bytes.

·

Version

: versi dari Internet Protocol yang digunakan

·

Differentiated

Services Code Point (DSCP) yaitu jenis dari layanan

·

Explicit

Congestion Notification (ECN) yaitu membawa informasi tentang kemacetan

(congestion) yang terlihat di rute

·

Total

length : panjang keseluruhan IP Packet termasuk header dan payload

·

Identification

: untuk mengidentifikasi milik siapakah paket IP yang asli (original)

·

Flags

: jika IP Packet terlalu besar untuk ditangani, flag memberitahu jika mereka

dapat terfragmentasi atau tidak. Dalam 3-bit flag ini, MSB selalu diatur atau

di set ke '0'

·

Fragment

offset : memberitahu posisi yang tepat dari fragmen dalam IP Packet yang asli

·

Time

to live : Untuk menghindari perulangan dalam jaringan, setiap paket yang

dikirim dengan beberapa nilai TTL, yang menceritakan berapa banyak jaringan

router (hop) paket ini dapat menyeberang

·

Protocol

: memberitahukan layer Network pada host tujuan untuk protokol siapakah paket

ini dikirim. Misalnya nomor protokol ICMP adalah 1, TCP adalah 6 dan UDP adalah

17.

·

Header

checksum : menjaga nilai checksum dari seluruh header yang kemudian digunakan

untuk memeriksa apakah paket yang diterima bebas dari kesalahan.

·

Source

Address : 32-bit address Sender atau pengirim dari paket yaitu 10.252.180.169

·

Destination

Address : 32-bit address penerima tujuan (receiver) dari paket yaitu

10.252.108.8

8.

Apabila

kita memilih Internet Protocol Message Protocol akan muncul seperti ini

-

Penjelasan

Implementasi dari IP sangat

dibutuhkan dalam mendukung protokol ICMP ini. ICMP juga dianggap sebagai bagian

pelengkap dari IP, walaupun secara arsitektur model posisinya berada diatas IP.

ICMP menyediakan pelaporan error, kontrol flow, dan pemindahan jalur pada hop

pertama gateway.

Satu paket ICMP yang terkrim akan

terlihat seperti ini :

Dari hasil monitoring menggunakan

Wireshark terlihat bahwa panjang paket ICMP adalah 48 bit. Terlihat pula Type =

8 dan Code = 0 yang menunjukkan bahwa paket yang dikirimkan adalah pesan echo

request dengan checksum = 4d5a. Sedangkan Identifier dan Sequence number digunakan

oleh client untuk mencocokkan reply dengan request, terlihat bahwa respon untuk

request ini ada dalam frame 4795.

Header ICMP

sendiri berukuran 32 bit dan dapat diamati dibawah ini :

Tipe ini

terdiri dari 8 bit dan mengspesifikasikan informasi dari pesan ICMP. Dibawah

ini adalah daftar tipe pesan dari ICMP :

Tipe

|

Deskripsi

|

Referensi

|

0

|

||

1

|

||

2

|

||

3

|

||

4

|

||

5

|

||

6

|

Alternate host address.

|

|

7

|

||

8

|

||

9

|

||

10

|

||

11

|

||

12

|

||

13

|

||

14

|

||

15

|

||

16

|

||

17

|

||

18

|

||

19

|

reserved (for security).

|

|

20

-

29

|

reserved (for robustness experiment).

|

|

30

|

||

31

|

||

32

|

Mobile Host Redirect.

|

|

33

|

IPv6 Where-Are-You.

|

|

34

|

IPv6 I-Am-Here.

|

|

35

|

Mobile Registration Request.

|

|

36

|

Mobile Registration Reply.

|

|

37

|

||

38

|

||

39

|

SKIP Algorithm Discovery Protocol.

|

|

40

|

||

41

|

Experimental mobility protocols.

|

|

42

-

255

|

Reserved.

|

Terlihat pada gambar di atas, tipe yang tertera adalah 8 yang

artinya isi pesan ICMP dari paket ini adalah mengirim request ke host tujuan.

Code yang berukuran 8 bit menjelaskan mengenai qualifikasi

selebihnya dari pesan ICMP jika memang ada. Karena dari contoh capture di

wireshark menunjukkan bahwa code bernilai 0, maka tidak ada qualifikasi

selebihnya dari pesan ICMP request ini.

Informasi yang ketiga adalah checksum. checksum adalah suatu

jumlah yang berasal dari bit segmen data komputer yang dihitung sebelum dan

sesudah transmisi atau menyimpanan untuk memastikan kalau data bebas dari error

atau gangguan yang membuat kerusakan. Cheksum yang ada pada ICMP header terdiri

dari 16 yang bagian nya harus bernilai 0

sebelum mengenerate checksum. Ketika paket data ditrasmisikan, checksum dikomputasi

dan dimasukkan ke bagian ini. Ketika paket data diterima, checksum dikomputasi

lagi dan diverifikasi terhadap bagian checksum. Jika dua checksum tidak sama

maka error akan muncul. Nah pada contoh dibawah terlihat bahwa hasil dari

checksum adalah correct yang artinya checksum saat pengiriman dan penerimaan

mempunyai nilai checksum yang sama.

Informasi yang

keempat adalah data itu sendiri. Data

ini panjangnya juga 32 bit dan berisi spesifikasi dari pesan yang tipe yang

telah dijelaskan dari bagian type beserta code.

Data pada paket ini diisi dengan karakter ASCII. Data berisi

informasi waktu kapan pesan dikirim dan sebuah nomor urut. Hal ini membolehkan ping mengkomputasi waktu

pejalanan secara stateless (tidak ada record dari interaksi sebelumnya dan

setiap interaksi request harus ditangani berdasarkan informasi yang datang

bersamaan denganya) tanpa butuh untuk

merecord ketika paket dikirim.

KESIMPULAN

ICMP (Internet Control Message Protocol ) merupakan bagian

dari Internet Protocol. Pesan ICMP dikirimkan dalam paket IP, dan digunakan

untuk mengirim pemberitahuan yang berhubungan dengan kondisi jaringan. Beberapa

fungsi utama ICMP adalah sebagai berikut :

1. Memberitahu

error (kesalahan) jaringan, seperti seluruh jaringan atau host unreachable

karena beberapa jenis kegagalan. Termasuk paket TCP atau UDP yang diarahkan ke

nomor port tertentu yang tidak ada penerima yang menerimanya.

2. Memberitahu

kemacetan jaringan. Ketika banyak paket ditahan oleh router karena

ketidakmampuan untuk mengirimkan paket tersebut secepat paketnya diterima,

router akan mengirimkan pesan ICMP Source Quench. Tetapi mengirimkan terlalu

banyak Source Quench akan menyebabkan jaringan menjadi lebih macet.

3. Membantu

Troubleshooting. ICMP mendukung fungsi Echo, yang mana paket hanya dikirimkan

dalam rentetan antara dua host. Ping merupakan salah satu tool manajemen jaringan yang berbasis pada fitur

ini. Ping akan mengirimkan rentetan paket, mengukur waktu perjalanan rata-rata

dan menghitung persentse kerugiannya.

4. Memberitahu

Timeout . Jika ada bagian TTL paket IP yang didrop ke nol (0), router yang

membuang paket akan mengirimkan paket pesan ICMP untuk memberitahu hal

tersebut. Traceroute merupakan tool yang memetakan jaringan dengan mengirim

paket-paket dengan nilai TTL kecil dan melihat pemberitahuan ICMP timeout

0 comments